नई दिल्ली : रैनसमवेयर के रयूक संस्करण का उपयोग करने वाले अपराधी, अस्पतालों और अन्य स्वास्थ्य सेवा प्रदाताओं को लक्षित कर रहे हैं. कई अस्पतालों ने हाल के दिनों में हमलों और रैनसमवेयर हमलों की सूचना दी है, हालांकि यह स्पष्ट नहीं है कि सभी घटनाएं रयूक से संबंधित हैं. धमकी देने वाले अभिनेता ट्रिकबोट (इमोटेट के माध्यम से वितरित) का उपयोग करके लक्ष्य प्रणालियों तक पहुंच प्राप्त कर सकते हैं और रयूक रैनसमवेयर को तैनात कर सकते हैं.

2020 में अस्पताल उच्च-मूल्य के लक्ष्य बन गए हैं. साइबर अपराधियों ने वैश्विक घटनाओं और रुझानों का लाभ उठाने के लिए लगातार अपनी प्रथाओं का विकास किया है, जिसमें धमकी देने वाले अपराधी शामिल हैं, जो वर्तमान में कोविड-19 महामारी को संबोधित करने वाले स्वास्थ्य कार्यकर्ताओं और अस्पतालों को लक्षित करते हैं.

थ्रेट एक्टर्स ने यह स्पष्ट कर दिया है- हेल्थकेयर रैन्समवेयर अटैक, एक्सटॉर्शन की मांग, फिशिंग और जो भी नापाक योजना है, उसका इस्तेमाल करने के लिए एक प्रमुख लक्ष्य रहेगा, लेकिन हमलों के लिए सिर्फ स्वास्थ्य सेवा क्षेत्र में क्या बदलाव आता है? और हमलों के प्रवाह को बंद करने के लिए किन रोकथाम कदमों की आवश्यकता है?

हमलों ने रैनसमवेयर अभिनेताओं के चल रहे रुझान को रणनीतिक रूप से पीड़ितों को लक्षित किया है जो डाउनटाइम के लिए कम सहिष्णुता और फिरौती का भुगतान करने के लिए एक उच्च प्रोत्साहन है. कोविड-19 महामारी से पहले से ही तनाव में चल रहे हेल्थकेयर प्रदाता खराब स्थिति में हो सकता है जब वे रैनसमवेयर हमले का सामना कर रहे होगें जो रोगी को देखभाल प्रदान करने की उनकी क्षमता को काफी कम कर देता है. हैकर्स ने कई देशों में स्वास्थ्य सेवा प्रदाताओं को लक्षित करने के लिए विभिन्न रैनसमवेयर प्लेटफार्मों का उपयोग किया है.

सितंबर 2020 की तुलना में अक्टूबर में 71 प्रतिशत की वृद्धि के साथ रैनसमवेयर ने हेल्थकेयर क्षेत्र अमेरिका को सबसे अधिक लक्षित था. इसी प्रकार, अक्टूबर में हेल्थकेयर संगठनों और अस्पतालों के खिलाफ रैनसमवेयर हमलों को ईएमईए के अनुसार 36 प्रतिशत और एपीएसी के रूप में 33 प्रतिशत की वृद्धि हुई.

जर्मनी का एक अस्पताल रैनसमवेयर हमले का सामना कर रहा था और उन्हें एक मरीज को उसका सामना करना पड़ा. मरीज को दूसरे अस्पताल में ले जाया गया पर उसकी जान चली गई.चार स्वास्थ्य देखभाल संस्थानों को हाल के हफ्तों में रैनसमवेयर की चपेट में आने की सूचना मिली है, जिनमें से तीन अपार्टेट न्यूयॉर्क और सेंट लैकेंस हेल्थ सिस्टम से संबंधित हैं, जो कि केमनाथ फॉल्स, ओरेगन में स्काई लेक मेडिकल सेंटर है.

संयुक्त स्वास्थ्य सेवा, एक फॉर्च्यून 500 अस्पताल और अमेरिका और ब्रिटेन में स्वास्थ्य सेवा प्रदाता, सितंबर में रयूक रैनसमवेयर हमले के बाद सिस्टम को बहाल करने में कामयाब रहे थे। कई आउटलेट्स ने रैनसमवेयर पर अलार्म उठाया है, हमलों के परिष्कार और रोगी की देखभाल पर उनके प्रभाव को ध्यान में रखते हुए.

हालांकि, चिंता की बात है कि 2016 में हेल्थकेयर पर रैनसमवेयर हमलों की शुरूआत के लिए उद्योग की प्रतिक्रिया के बीच गंभीर समानताएं हैं.इस साल के फरवरी में हॉलीवुड प्रेस्बिटेरियन मेडिकल सेंटर में बड़े पैमाने पर रैनसमवेयर का हमला हुआ, जिसने अस्पताल कर्मियों को ईएचआर डाउनटाइम में निकाल दिया. प्रदाता ने हमलावरों के साथ बातचीत की और प्रारंभिक फिरौती की मांग के केवल $ 17,000 का भुगतान किया, लेकिन अस्पताल हमले के मद्देनजर कई दिनों तक डाउनटाइम में रहा.

- स्वास्थ्य अद्यतन

- नकली इलाज

- वित्तीय पैकेज

- आपातकालीन लाभ

- आपूर्ति में कमी

साइबर सिक्योरिटी एक्सपर्ट और साइबर सिक्योरिटी एसोसिएशन ऑफ इंडिया के डायरेक्टर जनरल कर्नल इंद्रजीत सिंह बता रहे हैं कि साइबर अपराधी रयूक रैनसमवेयर का इस्तेमाल कैसे करते हैं.

- हमलों की शुरूआत करने वाले साइबर अपराधियों में रयुक रैनसमवेयर नामक रैनसमवेयर का उपयोग किया जाता है, जिसे ट्रिकबोट नामक जोंबी कंप्यूटर के एक नेटवर्क के माध्यम से दिखाया गया है जिसे माइक्रोसॉफ्ट ने अक्टूबर में पहले काउंटर करने की कोशिश शुरू की थी.

- अमेरिकी साइबर कमांड ने भी कथित तौर पर ट्रिकबोट के खिलाफ कार्रवाई की है. जबकि माइक्रोसॉफ्ट को अपने कमांड-एंड-कंट्रोल सर्वर को कानूनी कार्रवाई के माध्यम से ऑफलाइन दस्तक देने में काफी सफलता मिली है, साइबर क्रिमिनल्स पिछले 30 दिनों से रयुक रैनसमवेयर को हटाने के लिए अतिरिक्त बुनियादी ढाँचे खड़े कर रहे हैं.

- यह अभियान प्रारंभिक चरण के रूप में Emotet को तैनात करने के लिए ईमेल lures का उपयोग करता है. एक बार इमोटेट से संक्रमित होने के बाद, ट्रिकबोट को समझौता प्रणाली पर लोड किया जाता है. इसके बाद धमकी देने वाले कलाकार हाई-वैल्यू टारगेट (जैसे डोमेन कंट्रोलर) तक पहुंच हासिल करने के लिए ट्रिकबोट का इस्तेमाल करते हैं और पूरे नेटवर्क में रयूक रैनसमवेयर तैनात करते हैं.

- ईमेल अक्सर कॉर्पोरेट संचार और Emotet की मेजबानी करने के लिए एक समझौता साइट के लिंक के रूप में बहलाता है.ई ईमेल में प्राप्तकर्ता-विशिष्ट जानकारी शामिल होती है जैसे विषय पंक्ति या ईमेल निकाय में नियोक्ता का नाम आदि.

- रयूक रैनसमवेयर अभिनेता अन्य परिष्कृत, मानव संचालित रैनसमवेयर ऑपरेशनों के लिए तकनीकों का उपयोग करते हैं.

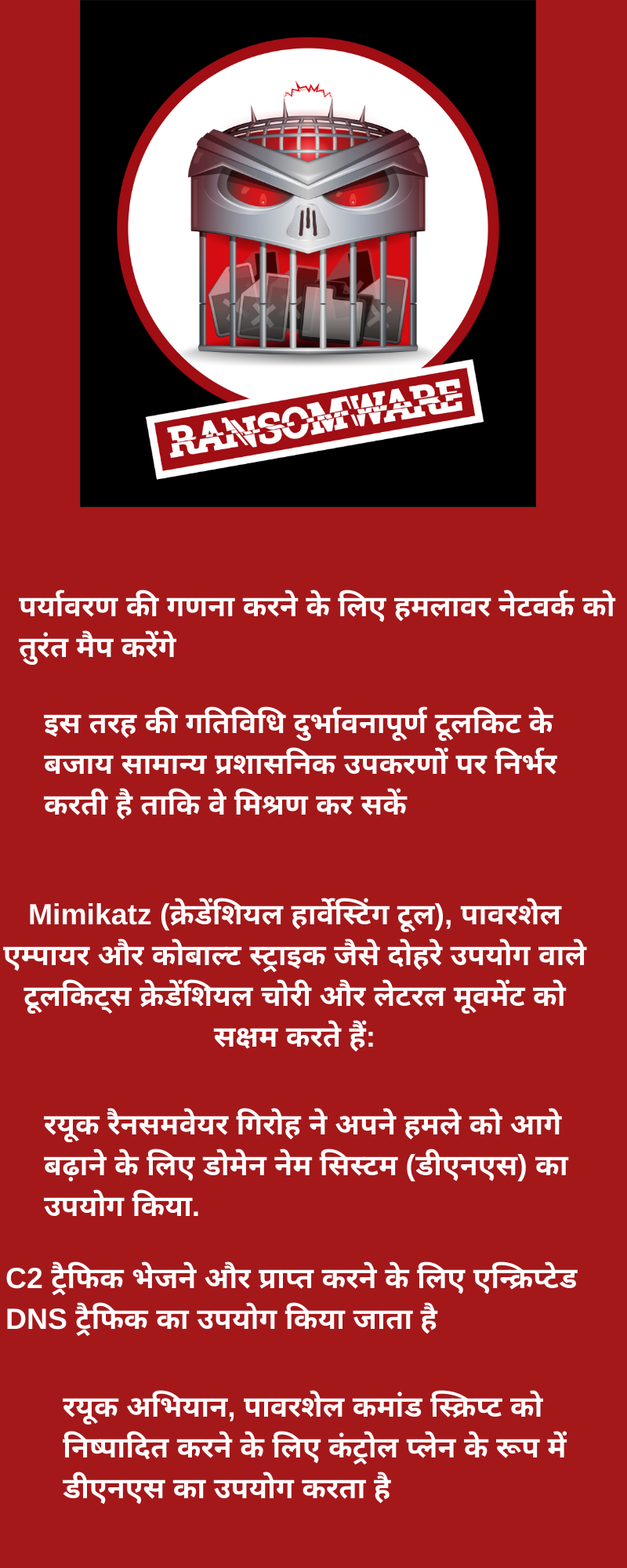

- एक संगठन में एक शुरुआती पायदान हासिल करने के बाद, वायरस के दायरे को समझने के लिए पर्यावरण को घेरने के लिए हमलावर जल्दी से नेटवर्क का नक्शा तैयार करेंगे.

कर्नल इंद्रजीत ने समझाया कि इस तरह की गतिविधि में मिश्रण करने के लिए दुर्भावनापूर्ण टूलकिट के बजाय आम प्रशासनिक टूल पर निर्भर करता है. नेट शेयर्स, नेट व्यू, और पिंग जैसे नेटिव यूटिलिटीज नेटवर्क शेयरों, सक्रिय निर्देशिका डोमेन नियंत्रकों और अन्य आईटी परिसंपत्तियों की पहचान करने में रुचि रखते हैं. उपकरण जैसे पावरशेल, रिमोट डेस्कटॉप प्रोटोकॉल (आरडीपी), विंडोज मैनेजमेंट इंस्ट्रूमेंटेशन (डब्ल्यूएमआई) और विंडोज रिमोट मैनेजमेंट का उपयोग डोमेन नियंत्रक जैसे उच्च मूल्य वाले आईटी परिसंपत्तियों के लिए उनके प्रारंभिक बिंदु से प्रवेश करने के लिए किया जाता है.

एक बार वहां, दोहरे उपयोग के टूलकिट्स जैसे कि मिमिक्जट (क्रेडेंशियल हार्वेस्टिंग टूल), पावरशेल एम्पायर, और कोबाल्ट स्ट्राइक क्रेडेंशियल चोरी और लेटरल मूवमेंट को सक्षम करते हैं:

- मेमोरी से स्पष्ट टेक्स्ट पासवर्ड या पासवर्ड हैश मान (Mimikatz), ड्रॉप मैलवेयर, लॉग कीस्ट्रोक्स को वापस स्थापित करें जैसे की चैन कमांड और कंट्रोल चैनल (कोबाल्ट स्ट्राइक), केर्बरोस टिकट आदि.

- रयूक रैनसमवेयर गिरोह ने अपने हमले को आगे बढ़ाने के लिए डोमेन नेम सिस्टम (डीएनएस) का उपयोग किया. विशेष रूप से, हमलावर Anchor_DNS को डब करने वाले नए ट्रिकबोट मॉड्यूल का उपयोग कर रहे हैं जो DNS टनलिंग को कमांड और संक्रमित मेजबानों से भेजने में सक्षम बनाता है.

- C2 ट्रैफिक भेजने और प्राप्त करने के लिए एन्क्रिप्ट किए गए DNS ट्रैफ़िक का उपयोग किया जाता है, जिससे सामान्य नेटवर्क ट्रैफ़िक को समझना मुश्किल हो जाता है.

- रयूक अभियान पावरस्ले कमांड स्क्रिप्ट को निष्पादित करने के लिए नियंत्रण विमान के रूप में डीएनएस का उपयोग करता है जो हमले के दिल में स्थित है।

- सभी सुरक्षा पेशेवरों को पता है कि DNS मुख्य नियंत्रण विमान के रूप में कार्य करता है जिसके द्वारा अधिकांश विपक्षी समझौता मशीनों को MITER ATT & CK फ्रेमवर्क में वर्णित कमांड भेजते हैं.

- लेकिन महत्वपूर्ण रूप से, यह अभियान दिखाता है कि विरोधी, डेटा बहिष्कार के लिए DNS का उपयोग कर रहे हैं, जो बिक्री अभियानों के खुदरा बिंदु के आसपास केंद्रित अन्य मैलवेयर अभियानों के पथ का अनुसरण करता है.

- संगठन शायद ही कभी DNS पर ध्यान केंद्रित करते हैं, अगली पीढ़ी के फायरवॉल और अन्य सुरक्षा प्लेटफार्मों का उपयोग करना पसंद करते हैं जो HTTP और ईमेल पर ध्यान केंद्रित करते हैं. डीएनएस पर ध्यान केंद्रित करके उन प्लेटफॉर्मों से बचता है, जो बिना डेटा के तस्करी करने का एक साधन है, यह जानकर कि अधिकांश पारंपरिक सुरक्षा प्लेटफार्मों में वैध और दुर्भावनापूर्ण DNS अनुरोधों के बीच अंतर करने के लिए साधन की कमी है.

कर्नल इंद्रजीत ने आगे कहा कि संकेत हैं कि रयूक रैनसमवेयर के पीछे आपराधिक समूह $ 10 मिलियन प्रति लक्ष्य से अधिक की फिरौती की मांग कर रहा था और अंधेरे वेब पर शामिल अपराधी 400 से अधिक अस्पतालों, क्लीनिकों और अन्य चिकित्सा सुविधाओं को संक्रमित करने की कोशिश करने की योजना पर चर्चा कर रहे थे. रैनसमवेयर ऑपरेटर लगातार आक्रामक होते जा रहे हैं, और 2021 में हम हमलावरों को अधिक मांगों या सार्वजनिक रूप से किसी संगठन को शर्मिंदा करने के साथ लौटते हुए देखने की उम्मीद करते हैं.

रैनसमवेयर हमलों से कैसे बचाव करें:

संगठनों को अपने व्यवसाय की निरंतरता और आपदा वसूली योजनाओं की समीक्षा करनी चाहिए और रयूक जैसे गिरोह के लिए अवसर के रास्ते को बंद करने के लिए तत्काल कदम उठाने चाहिए. इन चरणों निम्न शामिल हैं:

कर्नल इंद्रजीत को आप ट्विटर पर @inderbarara और इंस्टाग्राम पर: inderbarara पर फॉलो कर सकते हैं.